课程介绍

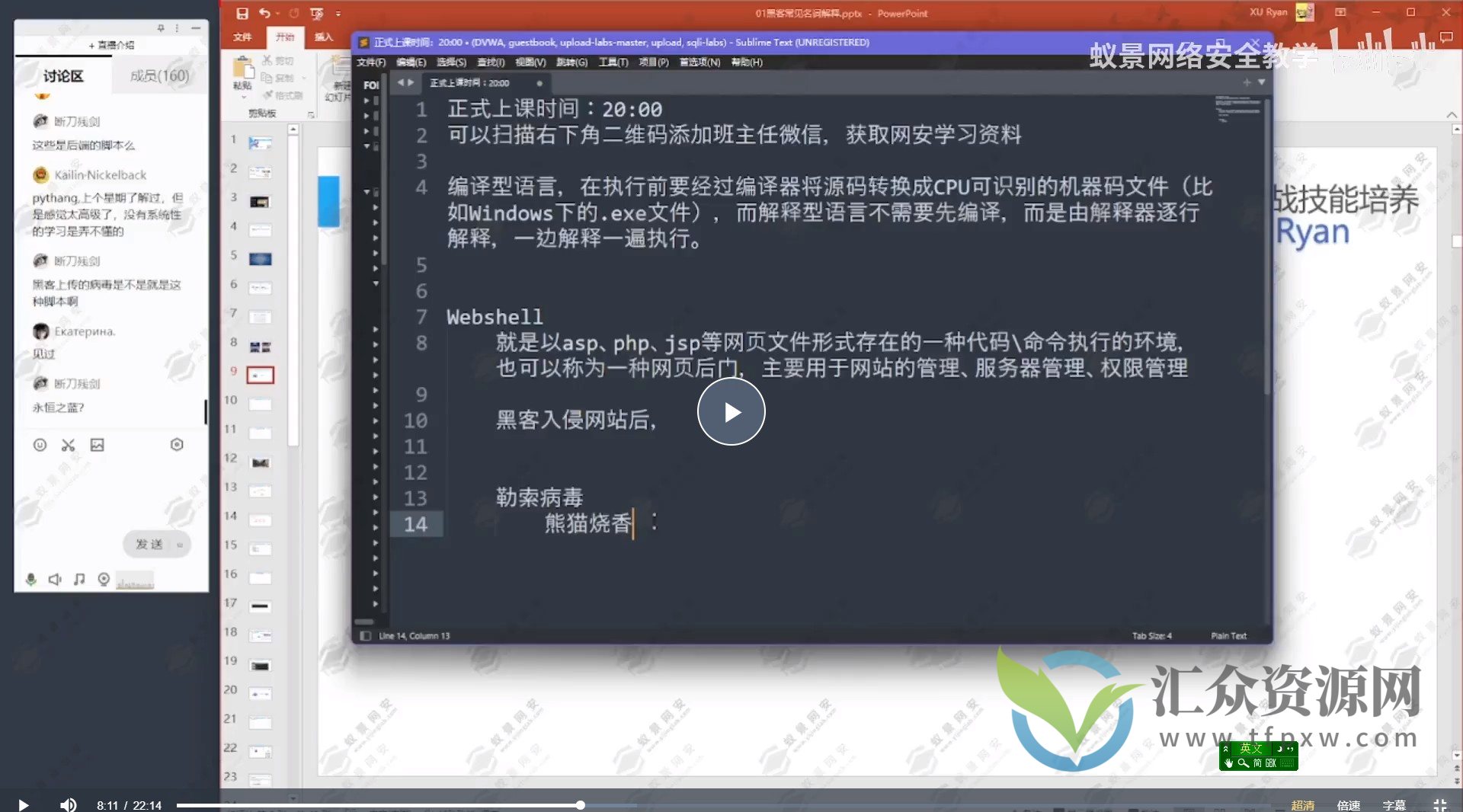

课程来自于 【蚁景网安学院】不小心,两小时入侵了同学电脑,kali远控电脑技术,入狱级教程,整整200集,从零基础小白到入门网络安全技术

文件目录

01-什么是webshell.mp4

02-木马的分类及制作.mp4

03-webshell管理工具.mp4

04-网络安全学习建议.mp4

05-黑链及文件上漏洞.mp4

06-文件上传漏洞的发现和演练.mp4

07-文件绕过方法.mp4

08-文件上传漏洞原理.mp4

09-渗透思路.mp4

10-信息收集-域名和子域名.mp4

11-信息收集-C段地址.mp4

12-脆弱资产定位.mp4

13-移动端资产收集.mp4

14-鱼叉攻击.mp4

15-邮箱攻击流程.mp4

16-Vmware安装和kaliWindows环境安装.mp4

17-kail简介和简单命令.mp4

18-kail的配置使用.mp4

19-javapython的下载和配置.mp4

20-AWVS工具介绍和应用场景.mp4

21-AWVS的安装和破解.mp4

22-AWVS漏洞扫描的使用.mp4

23-Burp介绍及环境配置.mp4

24-Burp破解及代理抓包.mp4

25-Burp模块介绍及应用.mp4

26-sql注入产生原理.mp4

27-sqlmap介绍与安装.mp4

28-sqlmap功能及应用.mp4

29-信息收集简介.mp4

30-域名信息收集.mp4

31-子域名收集.mp4

32-IP信息收集.mp4

33-端口信息收集.mp4

34-其他信息收集.mp4

35-网站指纹识别.mp4

36-敏感文件及目录探测.mp4

37-网站waf识别.mp4

38-Struts2相关介绍.mp4

39-Struts2识别和漏洞利用.mp4

40-Jboss相关介绍.mp4

41-Jboss识别与漏洞利用.mp4

42-Weblogic相关介绍.mp4

43-Weblogic漏洞利用.mp4

44-Thinkphp5相关介绍.mp4

45-Thinkphp5漏洞利用.mp4

46-Fastjson相关介绍.mp4

47-Fastjson的识别和漏洞发现.mp4

48-Shiro相关介绍.mp4

49-Shiro识别与漏洞发现.mp4

50-Shiro漏洞利用.mp4

51-Redis相关介绍.mp4

52-Redis特征发现.mp4

53-Redis漏洞利用.mp4

54-Metasploit渗透流程.mp4

55-Metasploit攻击流程.mp4

56-meterpreter指令操控电脑权限.mp4

57-msfvenom介绍和使用.mp4

58-msf攻击windows实例.mp4

59-Cobaltstrike简介.mp4

60-Cobaltstrike常用功能.mp4

61-Cobaltstrike实战.mp4

62-cs联动msf之socks代理.mp4

63-cs联动msf之外部监听器.mp4

64-课后作业练习.mp4

65-内网环境分析.mp4

66-工作组信息收集.mp4

67-域内信息收集.mp4

68-内网存活探测.mp4

69-windows Hash简介.mp4

70-系统用户密码凭证获取.mp4

71-Powershell脚本获取RDP连接记录.mp4

72-PPTP口令获取.mp4

73-MySQL数据库密码破解.mp4

74-常用软件密码获取.mp4

75-Volume Shadow Copy.mp4

76-NinjaCopy.mp4

77-解密ntds.dit.mp4

78-linux系统架构信息.mp4

79-linux进程信息.mp4

80-linux用户和组信息.mp4

81-linux中SSH服务信息.mp4

82-linux服务状态信息.mp4

83-linux安全信息.mp4

84-linux网络相关信息.mp4

85-linux文件系统信息.mp4

86-linux程序相关信息.mp4

87-Windows系统下的文件传输.mp4

88-windows反弹shell.mp4

89-linux反弹shell.mp4

90-Metasploit Socks代理.mp4

91-FRP和EW工具的Socks代理.mp4

92-reGeorg、Dnscat2、icmpsh.mp4

93-Windows提权信息收集、内核漏洞提权.mp4

94-MSF和CS提权模块.mp4

95-linux提权.mp4

声明:本站所有资源版权均属于原作者所有,这里所提供资源均只能用于参考学习用,请勿直接商用。若由于商用引起版权纠纷,一切责任均由使用者承担。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理,邮箱:502212423@qq.com。

成为VIP

成为VIP